Okta Oauth 2.0 を統合する

注釈:本資料はAI技術を用いて翻訳されています。

概要

Okta OAuth 2.0 を統合して、既存の Okta アカウントを持つユーザーが AccelByte Development Toolkit (ADT) Web にログインできるようにします。Okta Oauth 2.0 は、Web アプリ、ネイティブアプリ、API サービスなどの保護されたリソースへのアクセスを許可されているユーザーを制御します。

アプリケーションデータへの安全なアクセスを許可する場合は、OAuth 2.0 プロトコルを使用します。

OAuth 2.0 には 4 つの重要な役割があります:

-

認可サーバーはアクセストークンを発行します。この場合、Okta が認可サーバーとして機能します。

-

リソース所有者はアクセストークンを使用してリソースサーバーへのアクセスを許可します。この場合、アプリケーションの管理者がリソース所有者です。

-

クライアントアプリケーションは Okta からアクセストークンを要求し、リソースサーバーに渡します。

-

リソースサーバーはアクセストークンを受け入れて検証します。この場合、リソースサーバーはアプリケーションです。

このガイドでは、ADT Web を Okta OAuth 2.0 と統合する方法を説明します。

前提条件

- Okta Admin コンソールへのアクセス権が必要です。

- 管理者として ADT Web へのアクセス権が必要です。

サポートに関する質問は、adt-support@accelbyte.net までお問い合わせください。

ADT で使用するために Okta OAuth 2.0 を設定する

OAuth 2.0 アプリケーションを設定する

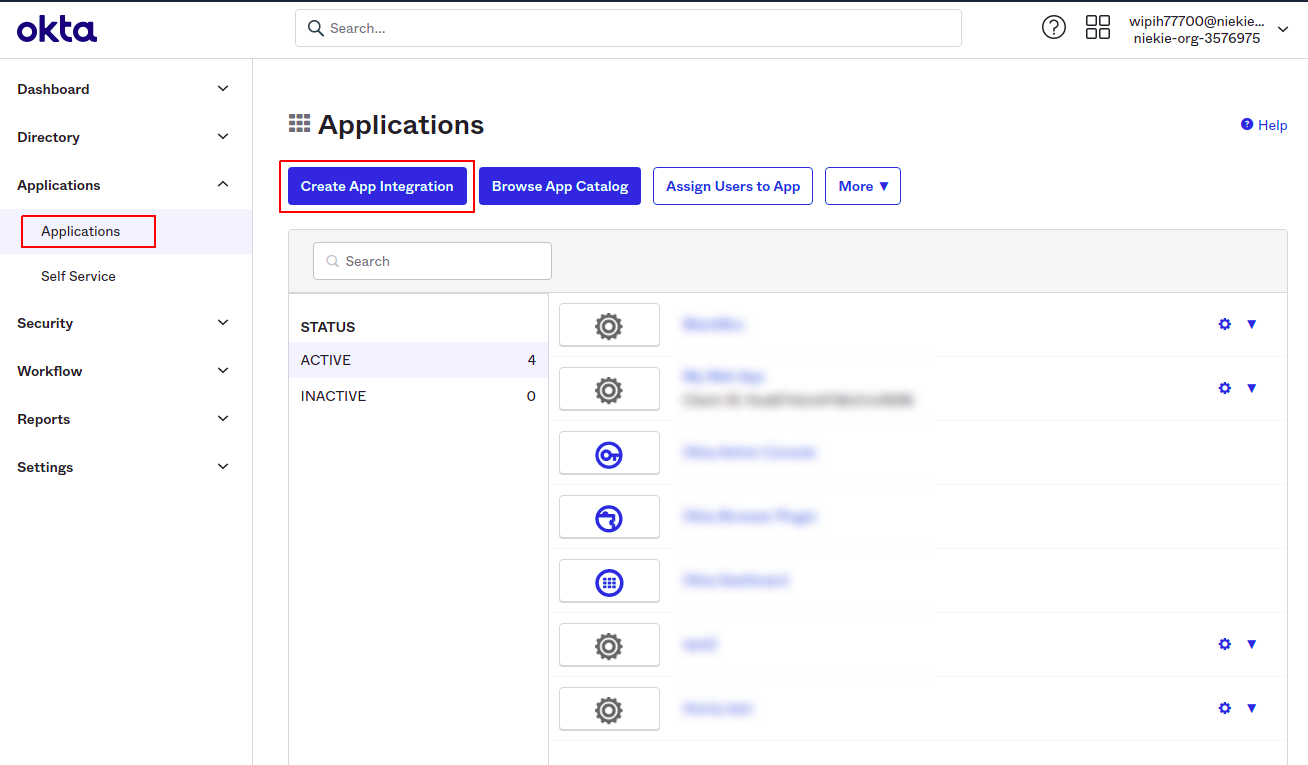

アプリケーションを設定するには、次の手順に従います:

-

Okta にログインします。

-

サイドバーから Applications を選択します。

-

Create App Integration ボタンをクリックします。

-

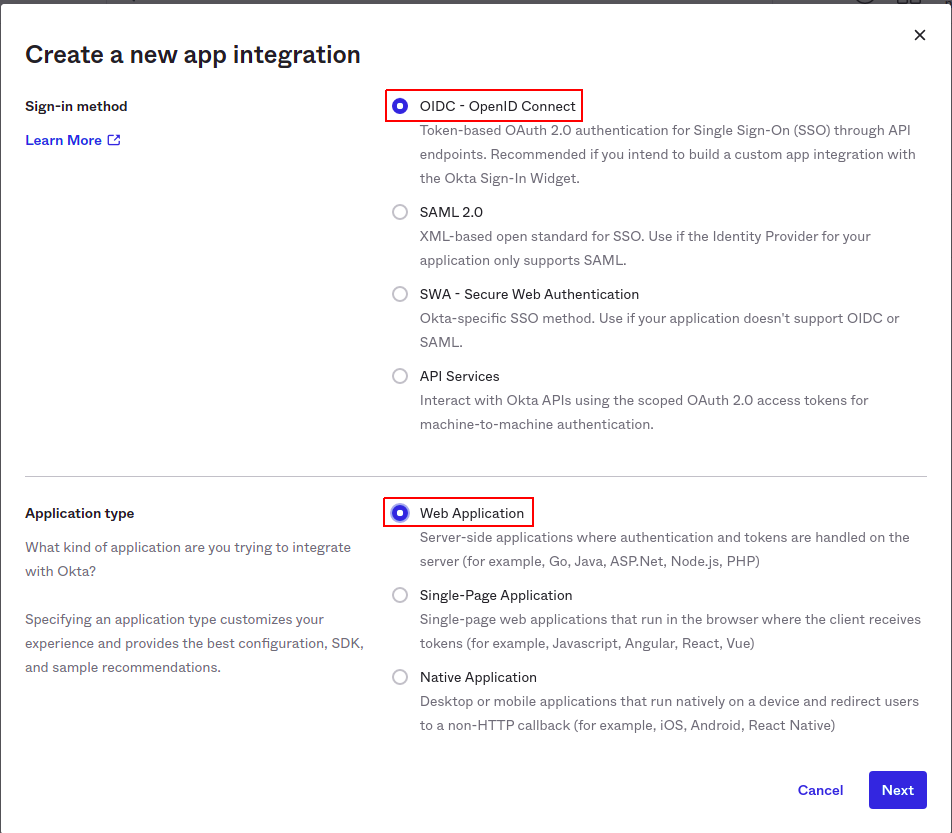

Sign-in method セクションで、OIDC - OpenID Connect を選択します。

-

Application type セクションで、Web Application を選択します。

-

Next をクリックします。

-

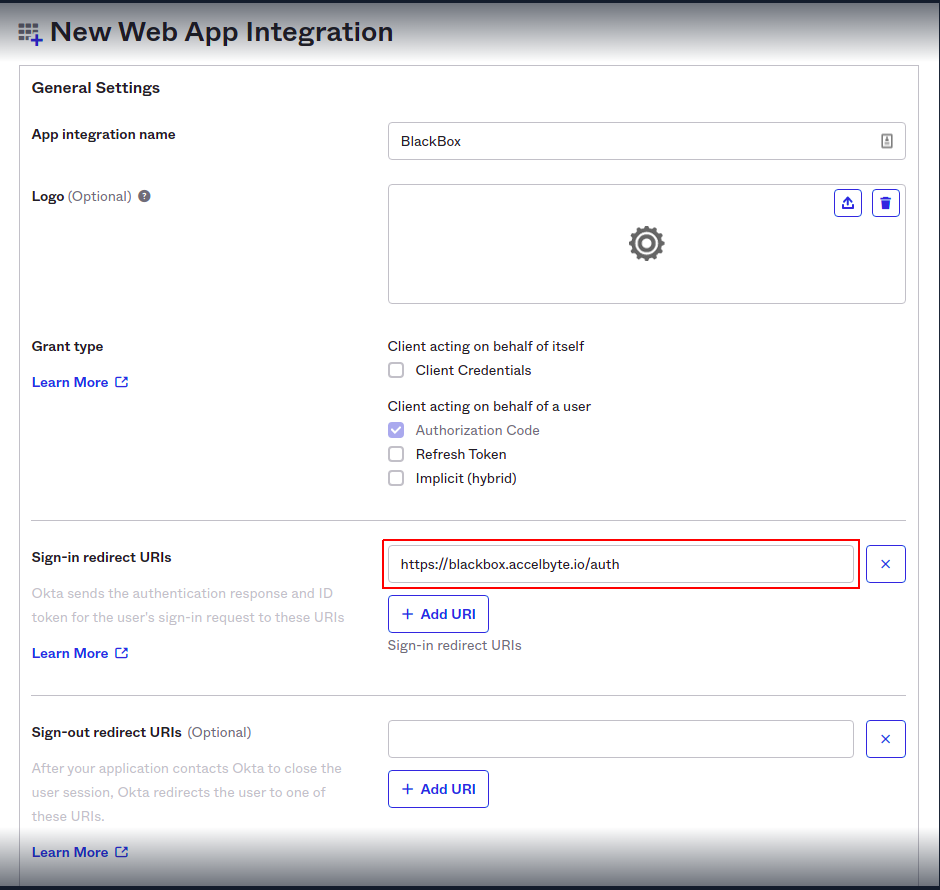

New Web App Integration ページで、App integration name フィールドに統合に付ける名前を入力します。この例では、統合名は Blackbox に設定されています。

-

Sign-in redirect URIs フィールドに、ADT URL を

<your-blackbox-base-url>/authの形式で入力します。 -

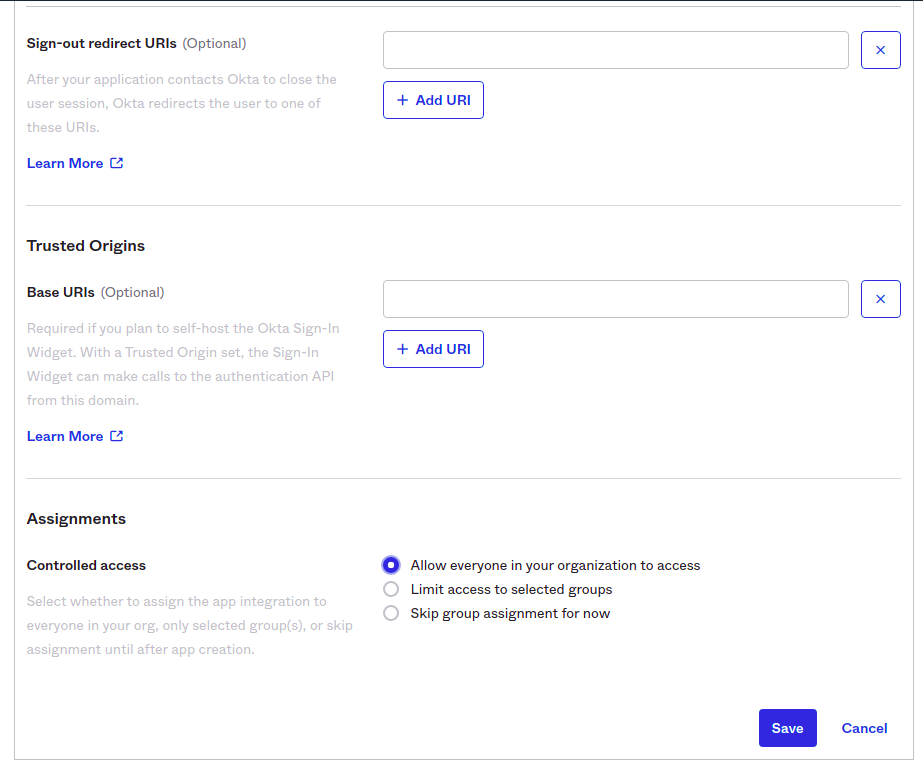

Sign-out redirect URIs は空白のままにします。

-

ページの下部にある Assignments セクションまでスクロールし、組織に適用する制御されたアクセスオプションを選択します。

-

Save をクリックします。

ADT Web を設定する

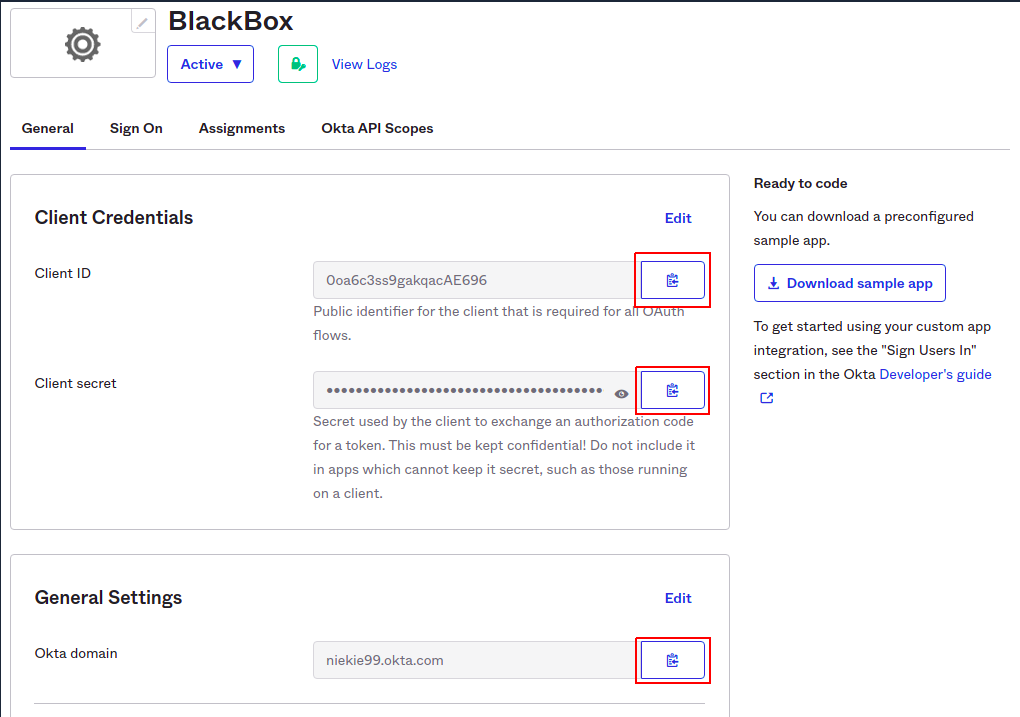

アプリケーション統合の詳細が Okta オプション画面に表示されます。Client ID、Client Secret、Okta Domain の値をメモまたはコピーする必要があります。これらの情報を使用して ADT Web を設定します。

ADT Web を Okta と統合するには、次の手順に従います:

-

新しいブラウザタブで、管理者として ADT Web にログインします。

-

namespace を選択します。

-

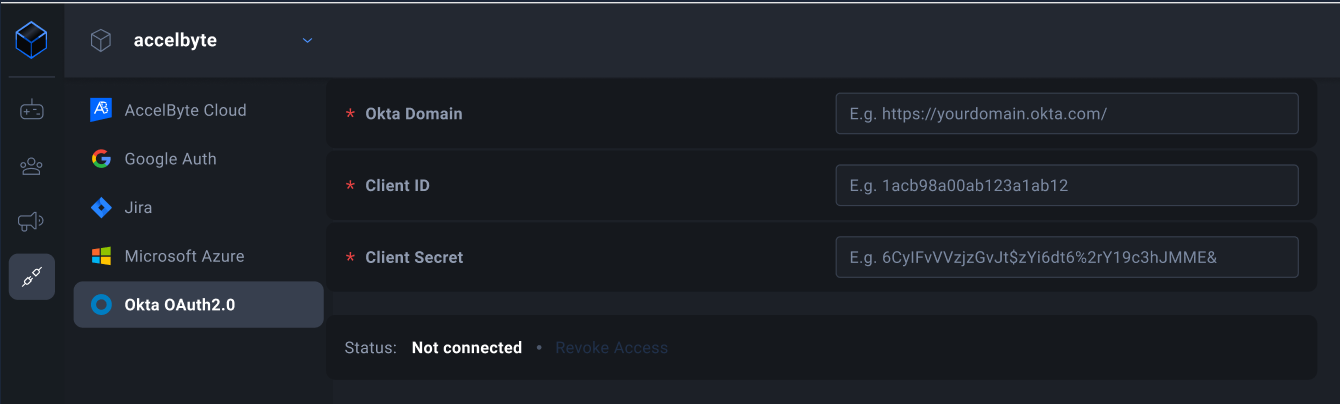

サイドバーで、Integration menu を選択し、次に Okta を選択します。

-

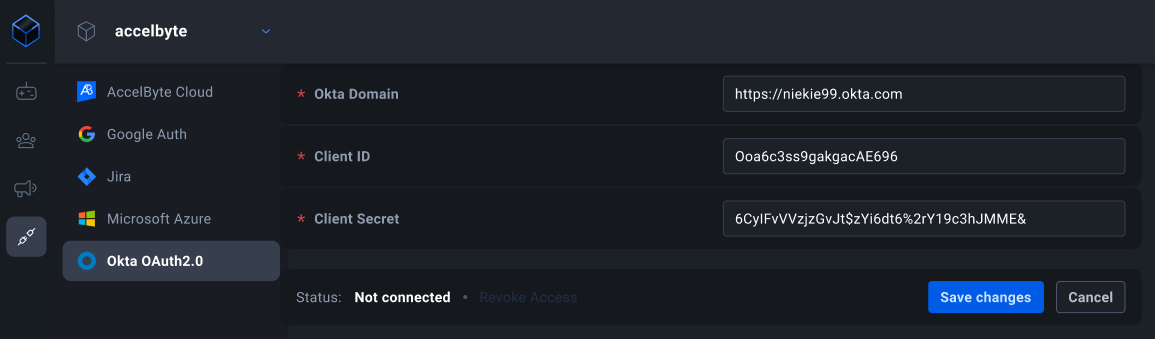

このページで、Okta からの Client ID、Client Secret、Okta Domain の値を入力します。

注記Okta ドメイン名の先頭に https:// を追加する必要があります。

-

Save changes をクリックします。

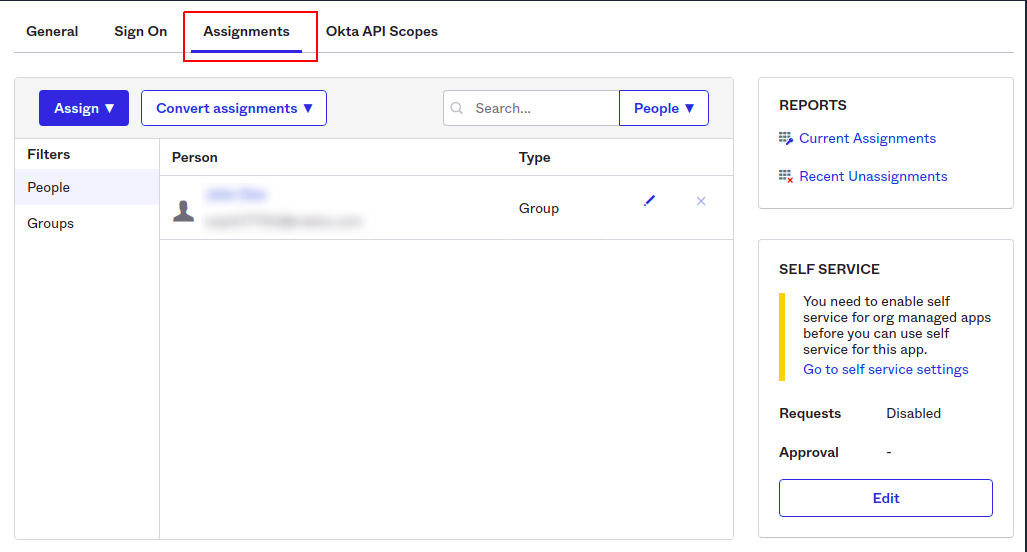

ユーザー/グループを割り当てる

Okta で、アプリケーションの Assignments タブを使用して、特定のユーザーまたはグループに OAuth アプリケーションへのアクセスを許可します。